جلسه دفاع پایان نامه کارشناسی ارشد (آقای کیان اصل)

موضوع: حفظ حریم خصوصی سیستم های سایبر-فیزیکی در فضای ابری اینترنت چیزها

ارائه دهنده: عماد کیان اصل

استادان راهنما: دکتر سید حمیدرضا میردامادی

استادان مشاور: دکتر محمد حائری

استادان داور: دکتر مهدی کشمیری، دکتر علی فانیان

چیکده :

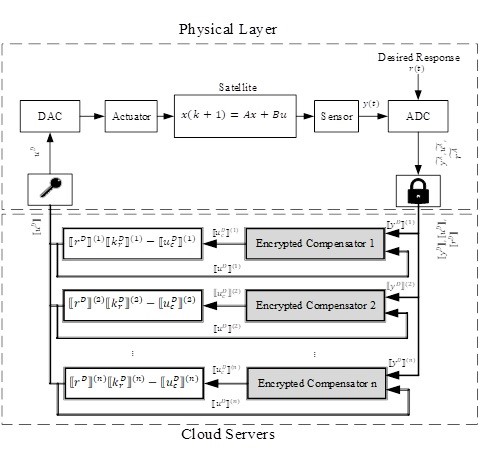

بیشتر سیستمهای کنترلی برای دستیابی به بهینه یابی و اتوماسیون مرتبط بر داده هایی متکی هستند که حاوی اطلاعات حساس به حریم خصوصی هستند. شبکه های برق هوشمند، شبکه های آب هوشمند، ساختمان های هوشمند، و سیستم های حمل و نقل هوشمند نمونه هایی از استفاده از این الگوریتم های کنترلی هستند. گسترش سیستمهای کنترلی جاسازی شده و نامتمرکز در اتوماسیون صنعتی، امکان پردازش داده های کلان برای کنترل سیستم های هوشمند را فراهم می سازد. با این حال، ممکن است کل سیستم در هنگام محاسبه ی اقدامات کنترلی بر روی بسترهای سوم شخص در معرض خطر قرار گیرد. در این پایان نامه، محاسبات چند جانبه ی امن با استفاده از طرح بهم رسانی رازآلود شمیر به مانند یک رویکرد امن بررسی می گردد که در آن داده های خصوصی به سهم های محاسباتی تقسیم می شوند. از آنجایی که سهمها هیچ اطلاعاتی در مورد دادههای خصوصی برملا نمیکنند، محاسبه روی سهم ها میتواند از راه سرورهایی با خطرپذیری پایین انجام شود. یک الگوریتم حفظ حریم خصوصی برای محاسبه ی توزیع شده کنترل موقعیت یک ماهواره بکمک رایانش ابری پیشنهاد می شود. یک جبران کننده با روش ثبیت قطب طراحی شده و برای اجرای کنترل دیجیتال سیستم دینامیکی گسسته می شود. اندازهگیریهای حسگر بازخورد با وضوح محاسباتی مورد نظر کمیسازی میشوند و محاسبات در مبدلهای رمزنگاری E-ADC و رمزگشایی D-DAC ارزیابی میشوند که محاسبات را از راه حساب میدان متناهی پروتکلهای حفظ حریم خصوصی ممکن میسازد. همچنین، بر روی کنترل کننده ی PID رمزنگاری شده برای یک سیستم فیزیکی تمرکز می شود که در آن اقدام های کنترلی بین سرورهای ابری توزیع می شود. یک سیستم ارتعاشی ناهم جای دو درجه آزادی زیر اثر زلزله بکمک الگوریتم کنترل امن پیشنهادی یکپارچه شده با روش نیومارک کنترل میشود که دستیابی به نتایج صحیح و عدم درز اطلاعات را تضمین می کند. در پایان، الگوریتم های پیشنهادی در نرم افزار ریاضی SageMath پیاده سازی می شوند که شبیه سازی های عددی انجام شده، کارآیی و مقاومت بالای الگوریتم های پیشنهادی را در برابر اجرای نا امن نشان می دهند، هرچند تعداد جانب های محاسباتی و دقت در نظر گرفته شده ی الگوریتم ها می توانند تاثیر بسزایی در زمان اجرا و همگرایی نتیجه ها داشته باشند.